Non ci sono prodotti a carrello.

di Todd Slack, Product Line Management Team Lead Secure Computing Group, Microchip Technology

Sicurezza, la parola chiave dietro la privacy dei dati, le comunicazioni sicure e l’autenticazione dei messaggi

La sicurezza è diventata una parola molto usata di recente. La privacy dei dati e l’accesso sicuro alle applicazioni ci impongono di mantenere le nostre password al sicuro e di modificarle regolarmente. Poiché archiviamo sempre più informazioni online, riponiamo una fiducia significativa nelle organizzazioni che detengono e trattano i nostri dati e sul fatto che lo facciano in modo sicuro, rispettando le pertinenti specifiche nazionali di protezione dei dati. Ma non sono solo i nostri dati a richiedere protezione. Nel settore automobilistico, la nostra crescente dipendenza da unità di controllo elettroniche, sistemi avanzati di assistenza alla guida e l’invio di dati attraverso le reti dei veicoli presentano anche potenziali vulnerabilità. In questo articolo, esamineremo i metodi crittografici disponibili per proteggere i dati, proteggere i sistemi automobilistici e fornire l’autenticazione di dispositivi di sistema, accessori e unità sostitutive.

Crittografia e autenticazione: gli elementi costitutivi della sicurezza automobilistica

Tralasciando per un attimo il nostro coinvolgimento personale nella sicurezza dei dati, gli algoritmi di crittografia e decrittografia dei dati oggi standard di settore funzionano dietro le quinte nei nostri browser web, smartphone e tablet per salvaguardare le informazioni da occhi indiscreti. Ma la sicurezza implica molto di più che rendere i nostri dati illeggibili senza le chiavi di crittografia associate.

L’autenticazione è un aspetto altrettanto importante di qualsiasi regime di sicurezza, sia che confermi la validità del sistema host con cui un’app per smartphone sta comunicando, sia che un messaggio provenga da un mittente attendibile o che la cartuccia di inchiostro sostitutiva per la stampante non sia contraffatta.

Una volta limitata allo spionaggio e agli stati nazionali, la crittografia oggi è onnipresente. Un processo crittografico comporta la modifica delle informazioni in una versione “criptata” o crittografata, definita testo cifrato, utilizzando una frase o “chiave” digitale e più sostituzioni e permutazioni di caratteri. Maggiore è la lunghezza della chiave per un determinato algoritmo, più sicuro sarà il risultato. Poiché i moderni metodi crittografici sono essenzialmente problemi matematici complessi, con sufficienti risorse di calcolo, qualsiasi algoritmo può essere compromesso utilizzando un attacco di tipo “brute force“. Tuttavia, con le attuali prestazioni di calcolo, la durata dei possibili calcoli necessari per violare il testo cifrato si estenderebbe per molti miliardi di anni. Sono in uso molti algoritmi crittografici consolidati, ciascuno con casi d’uso preferiti. Gli esempi includono Elliptical Curve Cryptography (ECC), Rivest-Shamir-Adleman (RSA) e Advanced Encryption Standard (AES). Questi algoritmi crittografici sono gli elementi fondamentali della crittografia e dell’autenticazione della sicurezza dei dati odierni.

Un’altra tecnica crittografica utilizzata principalmente per la verifica dei messaggi e gli aggiornamenti del firmware è l’Hashing. Un algoritmo di hashing crea un’impronta digitale a lunghezza fissa, definita digest, di un file di lunghezza arbitraria. A differenza degli algoritmi di crittografia e decrittografia, un hash è un’operazione a senso unico, quindi è impossibile decodificare il file originale a partire dal digest. Un altro requisito di un hash è che un leggero cambiamento nel file di origine crei un’alterazione significativa nel digest, rendendo impossibile scoprire il contenuto originale del file usando un attacco di tipo “brute force“. Un popolare algoritmo di hashing è il Secure Hashing Algorithm (SHA).

Metodi crittografici per applicazioni automobilistiche

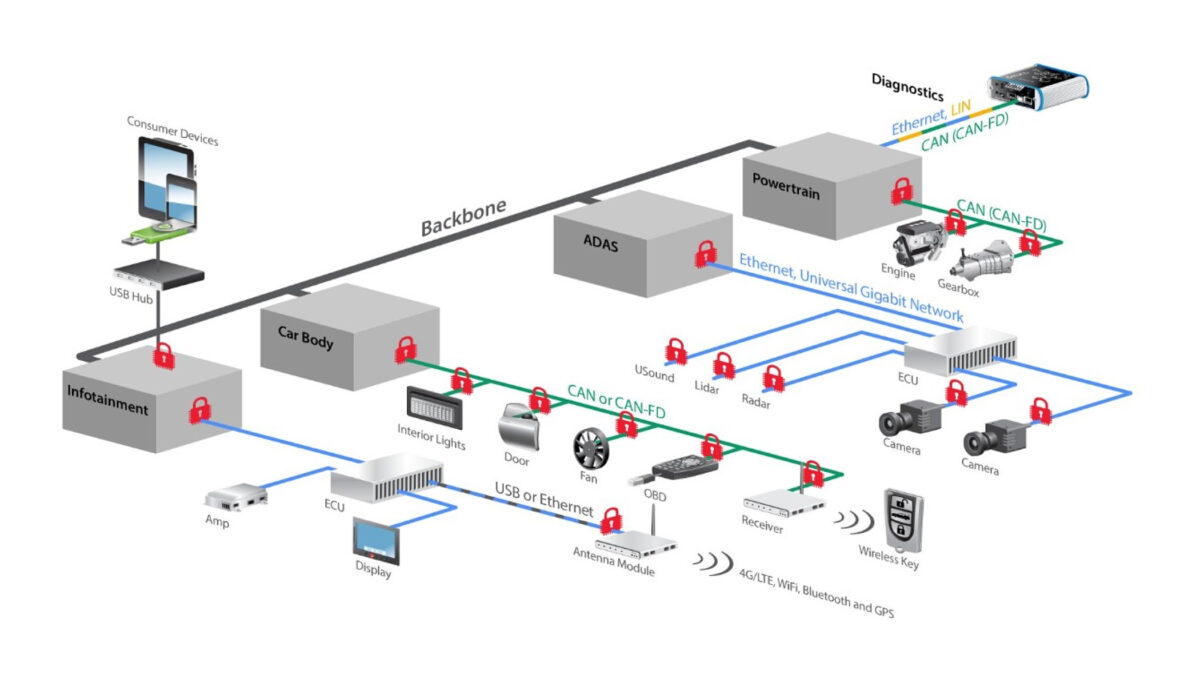

Negli ultimi due decenni si è registrato un incredibile aumento della connettività automobilistica all’interno del veicolo. La comunicazione cellulare 3G, 4G e 5G fuori dall’auto, oltre all’uso interno all’auto di Bluetooth® e Wi-Fi®, ha aumentato la portata e la diversità delle potenziali superfici di attacco disponibili per hacker, nemici e avversari. L’implementazione di un regime completo di sicurezza informatica in tutto il veicolo è ora fondamentale. Come mostra la Figura 1, il diffuso dispiegamento di funzioni interconnesse all’interno di un’auto la rende altamente vulnerabile agli attacchi. Più Electronic Control Unit (ECU) coesistono e interagiscono, quindi gli ingegneri automobilistici devono incorporare tecniche di sicurezza avanzate all’interno di ciascun sistema. Questo approccio include la possibilità di autenticare i messaggi e le comunicazioni passate attraverso le reti del veicolo, come CAN ed Ethernet, di autenticare gli aggiornamenti del firmware e l’avvio sicuro delle ECU e di convalidare il numero crescente di dispositivi personali, come gli smartphone, collegati alle strutture connesse del veicolo.

Figura 1 – L’architettura di un veicolo moderno si basa su una dorsale di rete ad alta velocità per collegare insieme le ECU e i sensori e gli attuatori associati (fonte Microchip)

Per affrontare un numero crescente di vettori delle minacce nei sistemi automobilistici, le organizzazioni per gli standard automobilistici riconosciute a livello internazionale hanno stabilito una serie crescente di standard per la sicurezza automobilistica.

Tra gli esempi troviamo:

- ISO/IEC 9797 – codici di autenticazione dei messaggi

- IEC61508 – standard di sicurezza funzionale ombrello e ISO26262 specifico per il settore automobilistico

- ISO 21434 – requisiti di sicurezza informatica per i sistemi automobilistici

- J3061 – raccomandazioni per la sicurezza informatica nel settore automobilistico

Come per molti prodotti elettronici di consumo, anche nel mercato automobilistico vi è una crescente necessità di autenticare i vari materiali di consumo e parti sostituibili montati sul veicolo. La contraffazione è diventata una delle principali preoccupazioni in un’ampia varietà di articoli di consumo, tra cui batterie per elettroutensili, cartucce per vaporizzatori, cartucce di inchiostro per stampanti e smartcard ad accesso condizionato per TV satellitare.

L’aumento dei prodotti contraffatti sta diventando una preoccupazione significativa per le supply chain automobilistiche, portando molti produttori a implementare l’autenticazione crittografica per preservare la sicurezza dei prodotti e proteggere i loro marchi. I casi d’uso automobilistici vanno dai sensori sostituibili per ADAS (advanced driver assistance system), come i rilevatori di punti ciechi montati all’interno degli specchietti retrovisori alle batterie dei veicoli elettrici (EV). Anche altri elementi sostituibili come fari, ECU e motori dei tergicristalli sono candidati per l’autenticazione crittografica. Ulteriori casi d’uso includono pad di ricarica wireless, Wireless Power Consortium (WPC) Qi-compliant carte di accesso per car-club/car-sharing (noleggio a breve termine) e capsule profumate per veicoli.

Gli standard sopra evidenziati includono la comunicazione sulle reti in-vehicle da proteggere attraverso l’autenticazione dei messaggi e anche l’implementazione di meccanismi di protezione sicuri per l’avvio e l’aggiornamento del firmware. Con il crescente utilizzo di sistemi di infotainment a bordo del veicolo, la protezione del copyright è diventata una questione importante. Il protocollo High-bandwidth Digital Content Protection (HDCP) utilizza sia la crittografia dei contenuti che le tecniche di autenticazione dei dispositivi per proteggere i titolari dei contenuti.

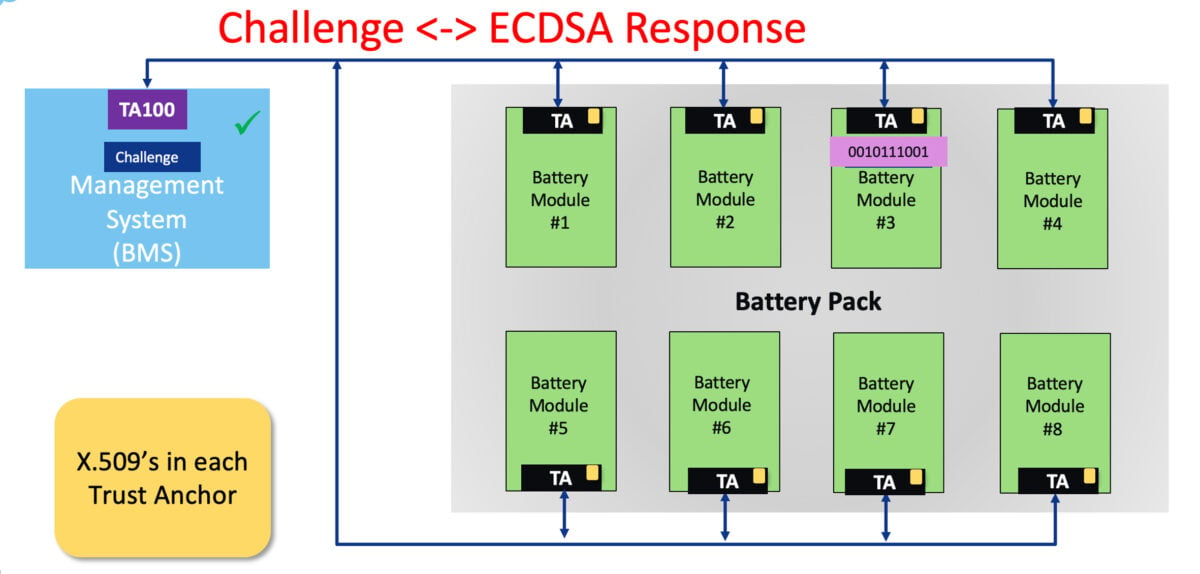

Il contenuto viene crittografato prima della trasmissione attraverso la rete a bordo del veicolo in modo che gli intercettatori non possano copiarlo. Allo stesso modo, i dispositivi del lettore multimediale vengono autenticati prima che qualsiasi contenuto possa essere decrittografato per la riproduzione. La Figura 2 mostra l’uso di un processo di autenticazione crittografica per certificare ogni modulo batteria all’interno del pacco batteria del veicolo verso il Battery Management System (BMS), utilizzando un processo challenge – response.

Figura 2 – Il meccanismo challenge – response di convalida dei moduli batteria verso il battery management system (BMS) del veicolo (fonte Microchip)

Un altro uso emergente dell’autenticazione crittografica riguarda l’abilitazione delle funzionalità del veicolo. Ad esempio, la produzione di un veicolo dotato di ogni optional aggiuntivo consentirebbe notevoli risparmi sui tempi di produzione. Le tecniche di autenticazione consentono l’abilitazione di funzionalità basate sulla archiviazione di chiavi crittografiche. Senza le corrispondenti chiavi, le funzioni sarebbero disabilitate. Questo approccio aggiunge una flessibilità significativa poiché, in un qualsiasi momento futuro, il proprietario del veicolo potrebbe decidere di acquistare l’opzione, e ciò richiederebbe solo l’aggiunta delle chiavi necessarie nell’elemento di archiviazione sicura delle chiavi del veicolo.

Come funziona l’autenticazione crittografica

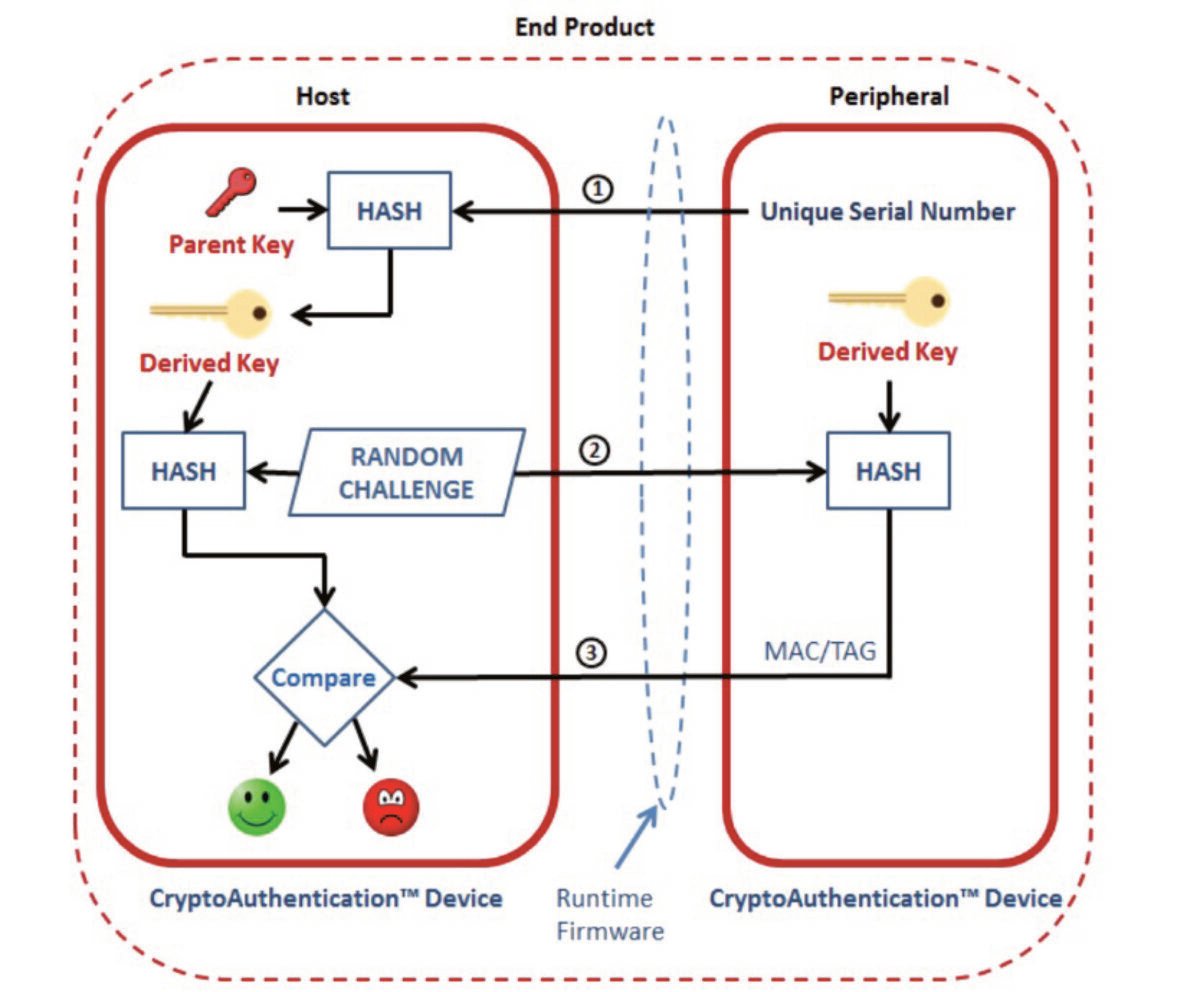

L’autenticazione crittografica utilizza un protocollo di challenge-and-response basato su crittografia per determinare l’autenticità di un articolo, accessorio o materiale di consumo, ed e esistono due metodi algoritmici: simmetrico e asimmetrico. Gli algoritmi simmetrici utilizzano un’unica chiave segreta digitale condivisa, mentre un approccio asimmetrico utilizza una chiave pubblica e privata, definita anche Public Key Infrastructure (PKI). Entrambi naturalmente hanno i loro pro e contro. Con un’unica chiave condivisa, il processo di trasferimento della chiave rappresenta potenzialmente un’opportunità per un avversario di acquisire la chiave e compromettere il processo di autenticazione.

La Figura 3 mostra una challenge response crittografica basata su simmetria che utilizza una chiave segreta condivisa tra il dispositivo host e l’accessorio periferico. Inizialmente, durante la produzione e il provisioning del prodotto, viene creata una chiave segreta a partire da una chiave padre insieme a un numero di serie del prodotto finale. Una funzione di hashing produce una chiave derivata univoca per ogni accessorio periferico del prodotto finale. Una volta utilizzato con i clienti, l’host invia una challenge con un numero casuale all’accessorio. La risposta prevista è una firma digitale calcolata a partire dal numero casuale e dalla chiave segreta. Anche l’host esegue lo stesso processo e, se i due risultati corrispondono, l’accessorio è considerato una parte autentica. Gli algoritmi hash sicuri come SHA 2 e SHA 3 sono metodi standard del settore emessi e gestiti dal National Institute of Standards and Technology (NIST) degli Stati Uniti.

Figura 3 – Utilizzo di un metodo crittografico simmetrico per autenticare un ricambio automobilistico utilizzando una chiave segreta (fonte Microchip)

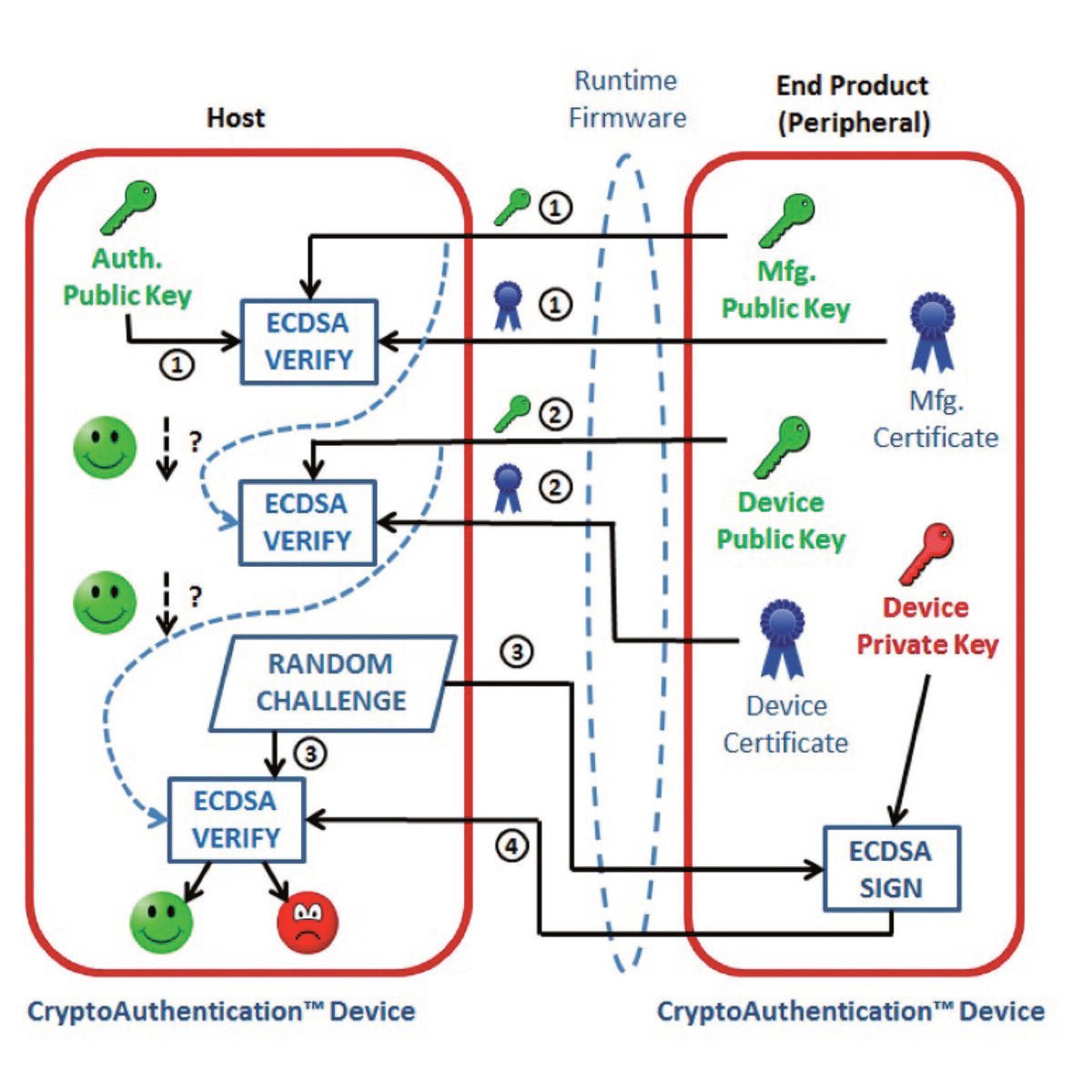

L’approccio di autenticazione alternativo utilizza un algoritmo crittografico asimmetrico che aggiunge una capacità di controllo dell’ecosistema di terze parti. Questo metodo utilizza una coppia di chiavi pubblica e privata (ved. Figura 4). La chiave privata risiede in un IC di autenticazione all’interno dell’accessorio, mentre l’host utilizza la chiave pubblica. Come suggerisce il nome, la chiave pubblica può essere divulgata senza timore di compromettere la sicurezza e l’autenticità della chiave privata dell’accessorio. Rispetto al metodo simmetrico, un approccio asimmetrico è più sicuro ma richiede più risorse di elaborazione, quindi anche un microcontroller più potente.

Figura 4 – Gli Elliptic Curve Digital Signature Algorithms (ECDSA), le certificazioni digitali e le chiavi private e pubbliche vengono utilizzati in un processo di autenticazione asimmetrica (fonte Microchip)

La linea CryptoAutomotive™ Microchip

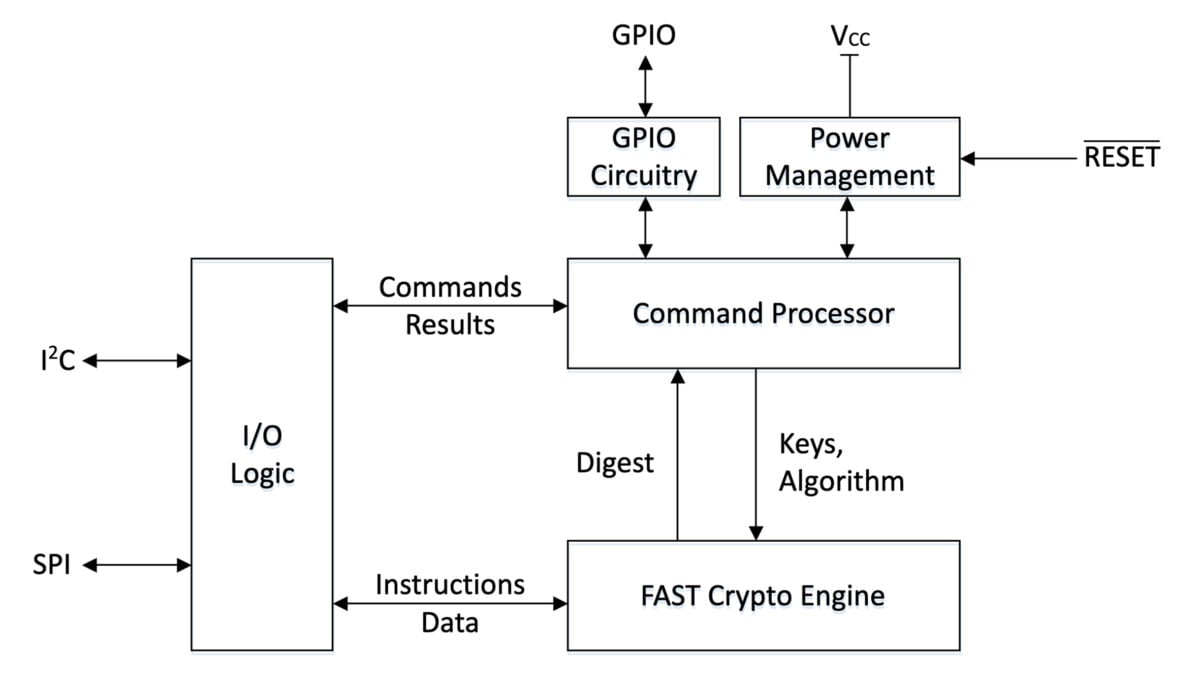

Il TA100 Trust Anchor IC di Microchip fornisce un ampio supporto per l’avvio sicuro (autenticazione del codice), l’autenticazione dei messaggi, gli aggiornamenti firmware sicuri, l’autenticazione di ricarica wireless Qi e le operazioni crittografiche basate su più chiavi. Il TA100 integra più protocolli di sicurezza asimmetrici, simmetrici e di hashing che supportano un metodo ultra sicuro per concordare le chiavi e l’autenticazione di verifica della firma per il settore automobilistico nelle applicazioni di rete dei veicoli. Il TA100 impiega anche una memorizzazione di chiavi crittografiche ultra sicura basata su hardware e contromisure crittografiche per eliminare potenziali backdoor legati a punti deboli del software. L’IC può essere utilizzato con qualsiasi microcontroller o microprocessore comunicando tramite i bus seriali I2C e SPI standard del settore (ved. Figura 5).

Figura 5 – L’architettura funzionale interna del CryptoAutomotive™ Trust Anchor TA100 IC di Microchip

Il TA100 impiega un microcontroller interno che esegue un software dedicato caricato nella Rom e una memoria non volatile durante la produzione del chip. I certificati e le chiavi private/segrete sono conservati in una memoria non volatile. Non vi è alcun accesso diretto alle memorie dai pin esterni del dispositivo e nessuna interfaccia di programmazione o debug. I metodi crittografici simmetrici e asimmetrici supportati includono ECC, RSA, AES e SHA. Il TA100 è inoltre dotato di protezione contro gli attacchi side-channel causati da problemi di tensione, emissioni elettromagnetiche e tentativi di clonazione del dispositivo.

Puntando all’autenticazione delle batterie degli EV, al controllo dell’ecosistema e contrastando la minaccia di contraffazione di accessori e parti, il dispositivo Microchip TA010 CryptoAutomotive, con il più piccolo ingombro e minore costo, offre una soluzione asimmetrica completa basata su Elliptic Curve Cryptography e sul protocollo di firma ECDSA. Composto da un array EEPROM per memorizzare una chiave privata ECC P-256, due certificati codificati, una chiave segreta simmetrica, vari dati di lettura/scrittura, registrazione dei consumi e configurazioni di sicurezza, il TA010 consente di limitare l’accesso in scrittura ai vari slot di zona dati e sotto-zone di configurazione della memoria. Il TA010 è disponibile nelle varianti I2C o Single Wire Interface (SWI). L’interfaccia SWI consente di ridurre il numero complessivo di pin a due soli pin (dati, terra) fornendo alimentazione in modalità parassitica dalla linea dati. Ogni TA010 ha un numero di serie univoco a 72-bit ed è dotato di varie contromisure per proteggerlo da attacchi fisici e logici. Il TA010 ospita anche un contatore monotono che può essere collegato alla chiave privata ECC P-256 o alla chiave HMAC (hash message authentication code) per limitare l’uso di una di queste chiavi.

Casi d’uso dell’autenticazione crittografica automotive in continua crescita

In questo breve articolo, abbiamo evidenziato la crescente necessità di autenticazione crittografica nelle automobili. Uno dei fattori critici per questo è la protezione di conducenti e passeggeri dai pericoli derivanti da prodotti contraffatti. Ciò vale in particolare per i pacchi batteria sostitutivi degli EV, ma anche per qualsiasi elemento associato al controllo e alla direzione del veicolo, come una centralina ADAS.