Non ci sono prodotti a carrello.

eSIM sulla strada per diventare la tendenza dominante.

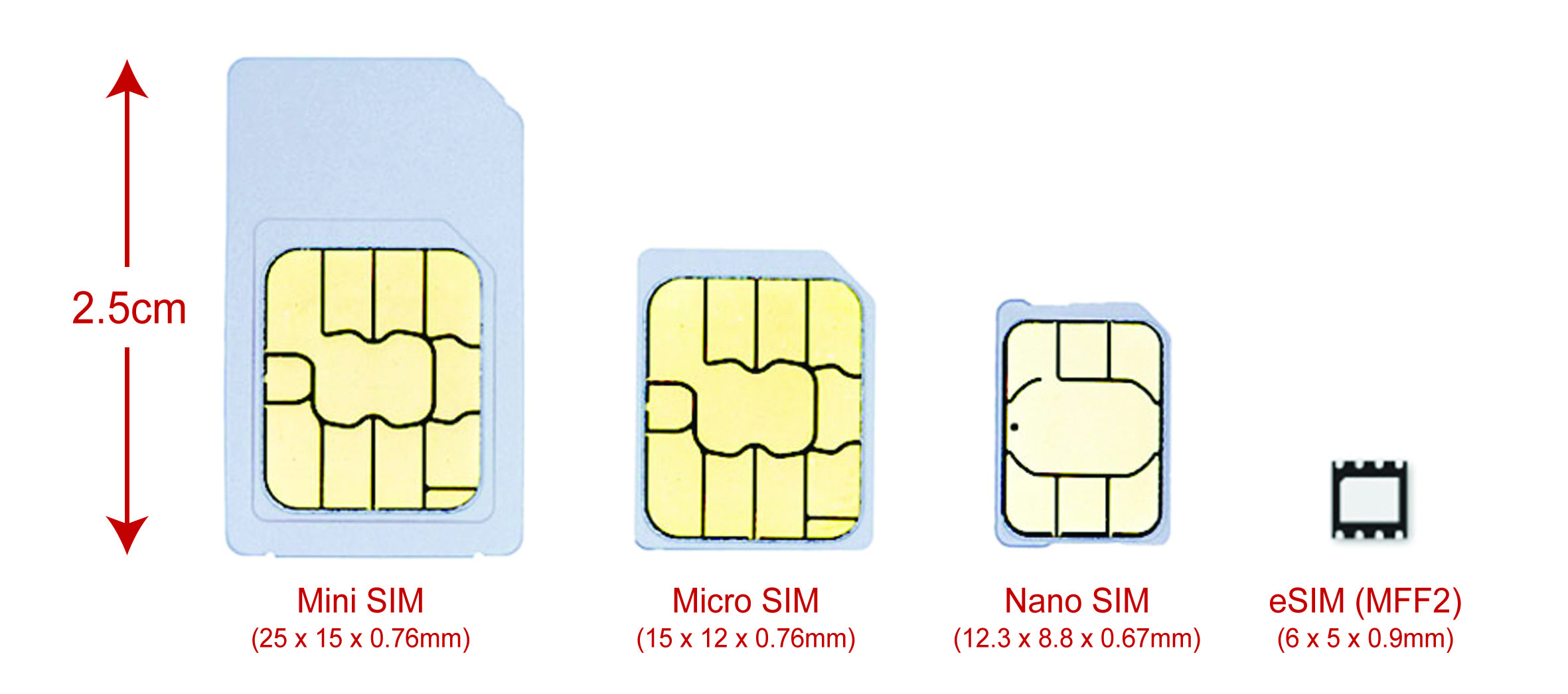

Negli ultimi anni l’industria delle telecomunicazioni ha visto emergere un nuovo tipo di carta SIM, la embedded SIM o eSIM; essenzialmente una UICC (Universal Integrated Circuit Card) saldata sul circuito che non può essere rimossa. L’uso di eSIM è stato guidato da due tipi di applicazioni: la riduzione delle dimensioni e l’impermeabilità dei dispositivi indossabili, come gli smartwatch, e la ricerca di un modulo per telecomunicazioni robusto con connettività sempre attiva per il settore automotive. Anche i fornitori di tablet e smartphone hanno iniziato ad adottare questa tecnologia.

Figura 1: Evoluzione delle SIM.

Remote Provisioning, chi ha il controllo?

A causa della sua caratteristica di non rimovibilità, una eSIM non può essere sostituita. Pertanto, per modificare l’abbonamento all’operatore di rete, GSMA ha definito un meccanismo chiamato RSP (Remote SIM Provisioning). Ciò consente la manipolazione dei profili sulla scheda per eseguire operazioni come: Download, abilitazione, disabilitazione, modifica, ecc.

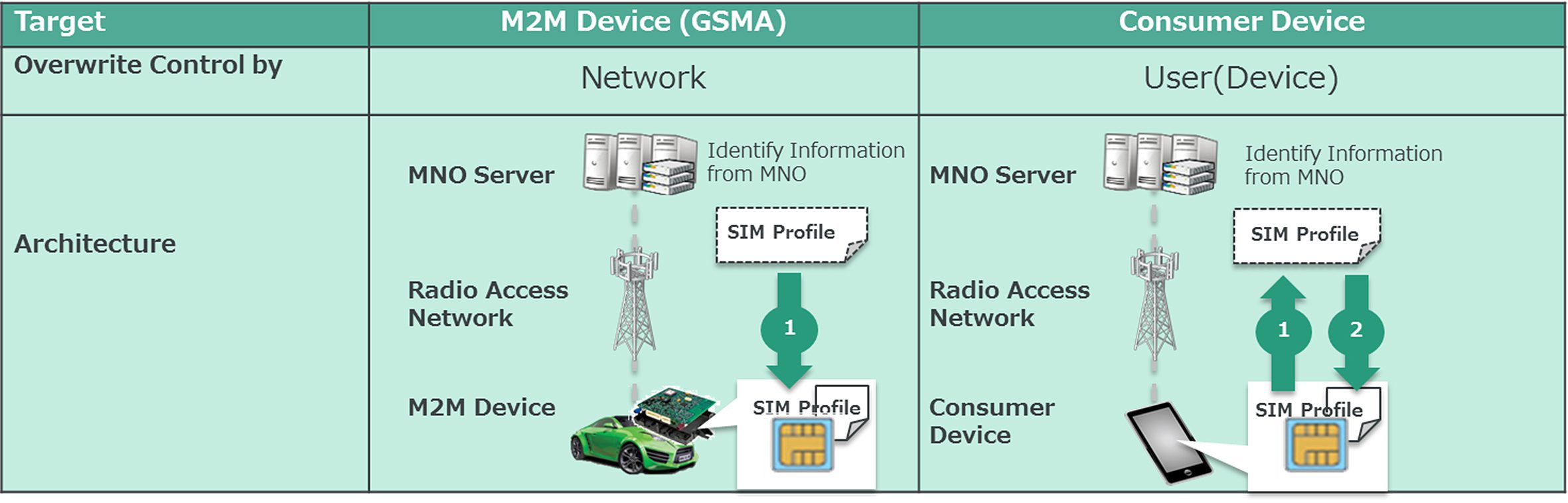

La specifica RSP distingue tra due tipi di dispositivi che definiscono chi ha il controllo sulla eSIM:

- Un dispositivo M2M in cui il fornitore di servizi ha il controllo sulla rete. In questo contesto, un fornitore di servizi potrebbe essere il produttore eSIM, l’operatore o il produttore del dispositivo.

- Un dispositivo consumer, in cui ciascun utente finale può aggiornare in modo proattivo le informazioni della SIM, come il contratto di abbonamento.

Figura 2: tipologia di Remote SIM Provisioning (semplificato).

Nonostante la eSIM saldata sia il suo caso d’uso principale, RSP può essere utilizzato anche per tipi rimovibili di eSIM UICC con l’applet RSP.

L’architettura del dispositivo M2M, mostrata in figura 2, è gestita dall’operatore. Ciò significa che l’operatore controlla il profilo SIM sull’UICC ed è l’unico che può modificare le informazioni presenti sull’hardware. Ciò offre la massima sicurezza poiché la rete è gestita interamente dal MNO (mobile network operator), che può offrire servizi dedicati ad un hardware specifico. Questo è il caso delle case automobilistiche che stipulano accordi con gli MNO per garantire la qualità ottimale del servizio per la loro connettività cloud. Tuttavia, per il grande pubblico, l’uso di questa architettura può essere percepito come la continuazione di una strategia di vendita ostile dell’operatore, in cui il consumatore è sostanzialmente legato ad un operatore per i propri servizi.

La seconda architettura è il “consumer device”. Ciò consente all’utente di modificare il profilo, se lo si desidera. Questa architettura è preferita dai produttori di dispositivi e software che offrono diversi contratti sulla rete in quanto possono anche guadagnare una quota degli introiti. Una volta che l’utente ha scelto il proprio piano, l’MNO assume il controllo del profilo.

eSIM Certificates, la chiave della sicurezza.

L’introduzione della possibilità di modificare in remoto i parametri di una SIM crea ovvi problemi di sicurezza. Tuttavia, RSP M2M Architecture è stata progettata pensando proprio alla sicurezza; basandosi su certificati di attendibilità emessi dalla GSMA Authority per certificare ogni attore della catena per garantire che non vi siano violazioni della sicurezza negli ecosistemi live.

Device testing, come definire ed accedere ad un test profile?

Poiché la sicurezza è essenziale nell’architettura RSP, un dispositivo M2M non può stabilire una connessione se non è stato effettuato il provisioning tramite una rete di operatori live certificata da GSMA.

Questa architettura è impegnativa per i test dei dispositivi poiché l’industria si affida ad operatori virtuali fittizi per stabilire una connessione ai dispositivi di test, utilizzando la varietà di test profile, durante l’intero ciclo di vita del dispositivo:

- Durante lo sviluppo del prodotto per validare chipset, protocolli e caratteristiche RF.

- A livello di conformità per certificare che i dispositivi funzioneranno secondo lo standard.

- Sulla linea di produzione per verificare la coerenza della qualità.

- Nei centri di riparazione.

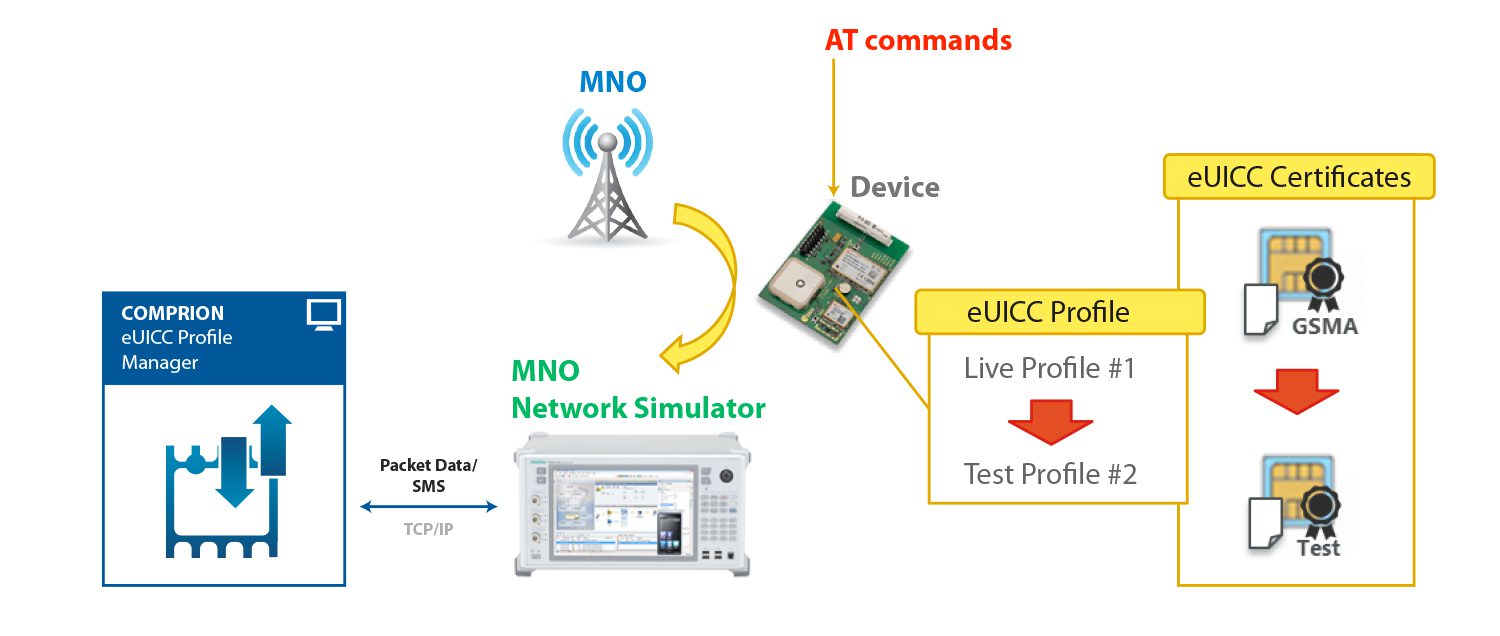

Sfortunatamente, l’uso di certificati live impedisce l’impiego di simulatori di rete di laboratorio. Una soluzione, per garantire che sia possibile testare un dispositivo durante queste fasi del ciclo di vita, è utilizzare un provisioned test certificate e test profile su eUICC. Ciò consente ai dispositivi di essere collegati direttamente ai simulatori di rete. Recentemente un gruppo di lavoro di GSMA ha definito il test profile da utilizzare nel settore del testing. Anche la metodologia per passare ad un test profile o abilitare un test certificate è ancora in discussione. Una metodologia tipica consiste nell’utilizzare lotti di produzione speciali in cui vengono forniti i profili di prova. Questa non è la soluzione ideale, ed è infatti richiesta unanime del settore quella di un approccio standardizzato. Un’altra soluzione è attivare localmente la modalità test tramite un’interfaccia sicura (comandi AT, SPI, SSH, Adb …)

Figura 3: Esempio di un trigger locale per commutare un eUICC dalla modalità live a quella test.

Solutione Anritsu/COMPRION per dispositivi M2M e Consumer

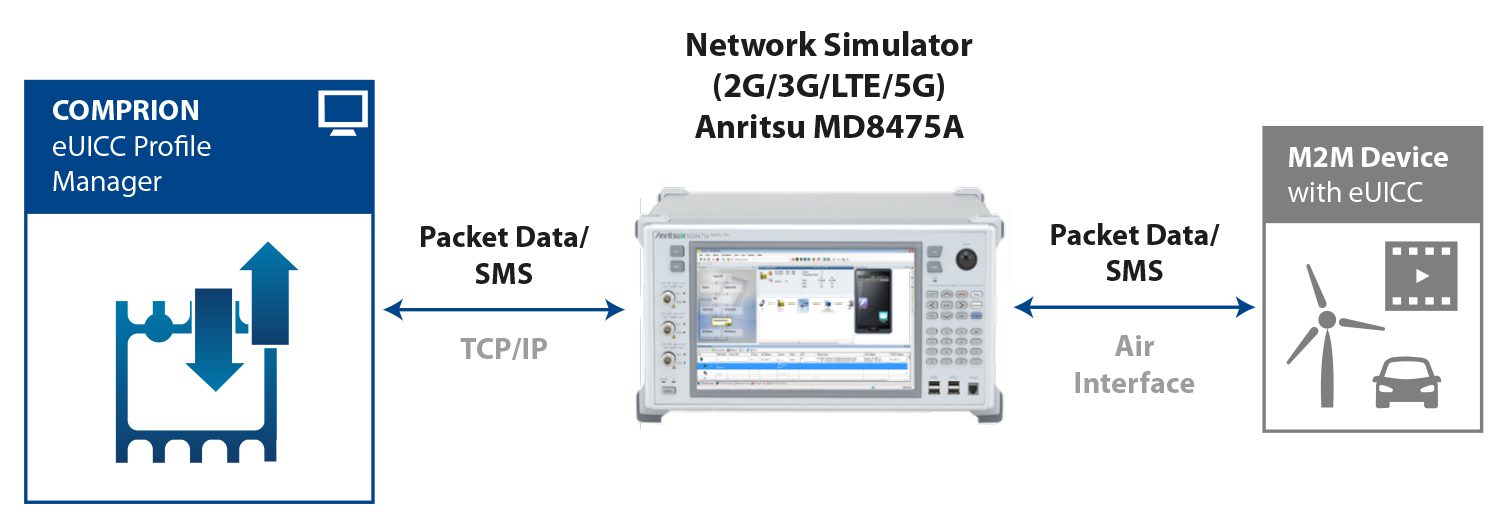

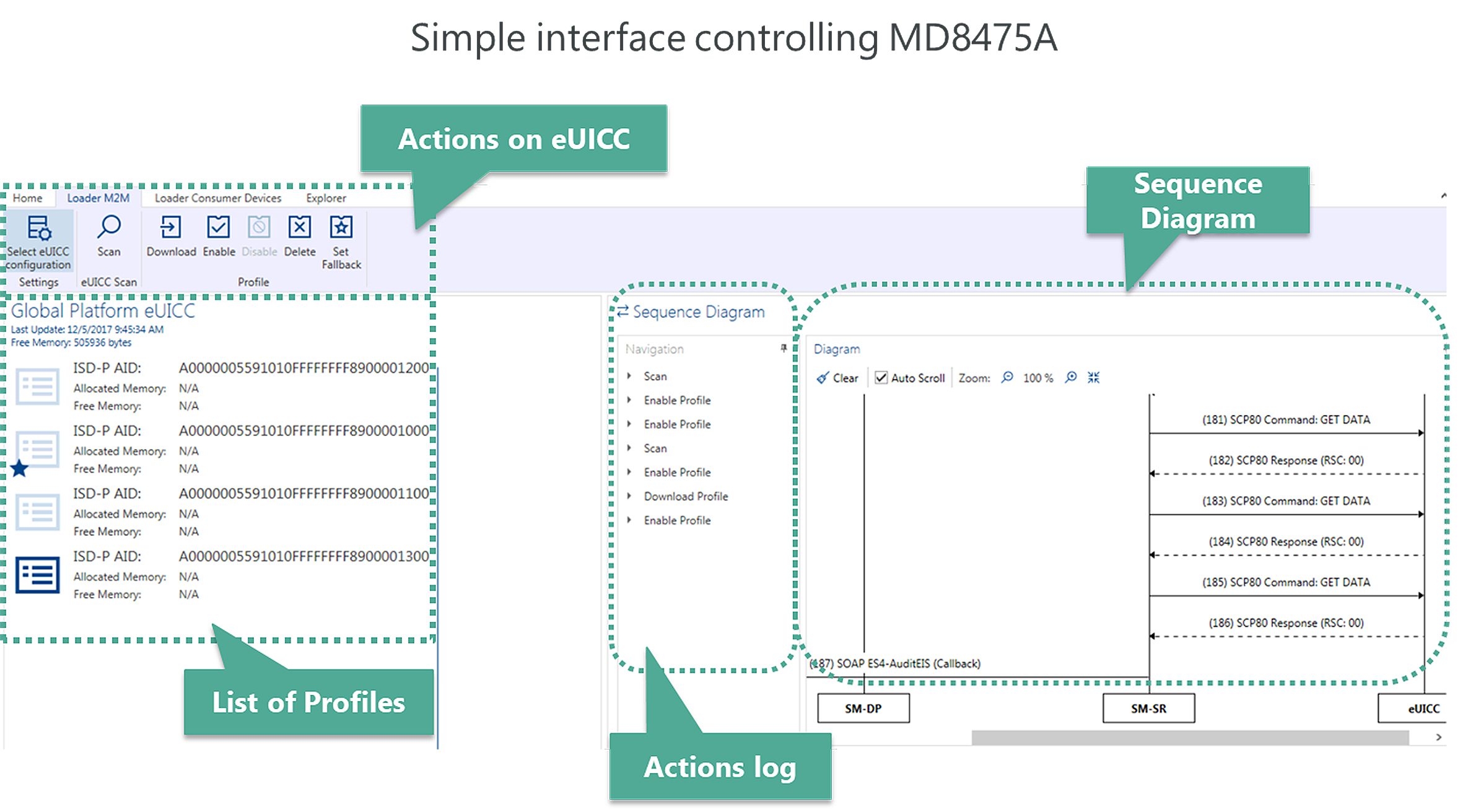

L’utilizzo del network Simulator Anritsu MD8475 in combinazione con il COMPRION eUICC Profile Manager, tuttavia, consente l’aggiornamento over-the-air degli eUICC e dei loro profili, tramite una rete simulata.

COMPRION eUICC Profile Manager simula un server di gestione remota SM-SR e SM-DP (Subscription Manager Secure Routing e Subscription Manager Data Preparation) e controlla direttamente il simulatore di rete Anritsu.

Figura 4: eUICC test bench per verifica eUICC e DUT.

Diverse reti possono essere configurate direttamente dalla GUI e non è necessario essere esperti di reti cellulari per ottenere una connessione. Gli scenari di test includono operazioni di Profile Management, un insieme di funzioni relative al download di un nuovo profilo sull’eUICC e alla verifica del suo contenuto. Questo test bench di laboratorio viene utilizzato, ad esempio, nei test di conformità per le chiamate di emergenza automatiche (ERA-GLONASS GOST chapter 9).

Figura 5: GUI per il controllo eUICC: Update /Load / Enable / Disable/ Remove, ecc.

Il Signaling Tester MD8475 è un simulatore all-in-one di stazioni base che supporta anchors 2g/3G/LTE e 5G. Supporta la connettività verso cloud, VoLTE e l’elaborazione delle chiamate. Questo è uno strumento ideale per scopi di validazione in cui tutti i livelli di tracciamento sono disponibili da Physical layer a IP layer.

Un grande vantaggio delle reti di test è la possibilità di configurare qualsiasi rete nazionale per testare il roaming. Ciò riduce la necessità di accedere sul campo per testare la commutazione tra gli operatori attraverso i confini nazionali.

Conclusioni

Esistono attualmente molti approcci non standardizzati per testare i dispositivi cellulari utilizzando eUICC M2M usando simulatori di rete. Questi possono variare a seconda del produttore eUICC o del produttore del dispositivo. Tuttavia, una volta eseguito il provisioning del test profile e test certificate su un dispositivo, è possibile stabilire il collegamento GSMA RSP di comunicazione standardizzata.

La soluzione Anritsu/COMPRION è lo strumento ideale per stabilire il collegamento RSP e testare in modo completo questo canale di comunicazione e i tuoi dispositivi per una varietà di scenari come gli accordi di roaming.